Hur man spricker ditt eget WEP-nätverk för att ta reda på hur osäker det verkligen är

Vi säger ständigt att användandet av WEP för att "säkra" ditt trådlösa nätverk är verkligen ett dumt spel, men fortfarande gör det fortfarande. Idag vill jag visa dig exakt hur otrygg WEP egentligen är, genom att visa dig hur du kan knäcka ett WEP-skyddat nätverkslösenord på mindre än 5 minuter.

Vi säger ständigt att användandet av WEP för att "säkra" ditt trådlösa nätverk är verkligen ett dumt spel, men fortfarande gör det fortfarande. Idag vill jag visa dig exakt hur otrygg WEP egentligen är, genom att visa dig hur du kan knäcka ett WEP-skyddat nätverkslösenord på mindre än 5 minuter.

varning: Det här är endast för utbildningsändamål för att visa dig varför du bör uppgradera din router på allvar eller ändra din trådlösa säkerhet. Att bryta in i ett trådlöst nätverk som inte hör till dig är ett brott, och vi accepterar inte något juridiskt ansvar om du bestämmer dig för att använda denna handledning skadligt.

Krav

- Bootable DVD av Backtrack5, en säkerhetsfokuserad Linux-live-CD De 50 Coola användningarna för Live-CD-skivor De 50 Coola användningsområdena för Live CDs Live-CD-skivor är kanske det mest användbara verktyget i alla geeks verktygsverktyg. Den här live-CD-guiden beskriver hur många brukar levande cd-skivor eller dvd-skivor kan erbjuda, från dataåterställning för att förbättra integriteten. Läs mer som kommer förinstallerat med alla verktyg vi behöver.

- Trådlöst kort / chipset som kan sättas i bildskärmsläge. Det bästa sättet att ta reda på om dina är kompatibla är bara att prova det, eftersom Linux-drivrutiner läggs till hela tiden och numera är några kort kompatibla. Om du vill ha garanterad kompatibilitet rekommenderar jag USB Alfa AWUS036H, som är oerhört kraftfull och har en extern antennanslutning.

- WEP-nätverket måste vara aktivt - det betyder att andra kunder redan är anslutna och gör saker i nätverket. Det finns andra metoder som inte kräver att andra kunder redan är anslutna, men jag kommer inte att undersöka dem idag.

Ladda ner och starta upp Backtrack

När du har fått din Backtrack live-CD bränd och klar, starta av den. Du borde få en skärm som liknar detta.

Tryck på enter för att starta Backtrack-startmenyn och välj det första alternativet.

Så småningom startar du upp på en kommandorad Linux. Typ

startx

att ladda ett grafiskt gränssnitt (behövs inte riktigt, men får vissa av oss att känna sig mer bekväma).

När du har startat in i det grafiska gränssnittet öppnar du en terminal så att vi kan börja. Det är > _ ikonen längst upp på skärmen. Ja, vi kommer att använda kommandoraden, men oroa dig inte att jag kommer att vara här för att hålla din hand genom hela processen.

Kontrollera ditt trådlösa kort

Börja med att skriva

iwconfig

Här listas alla nätverksgränssnitt på din dator, så vi letar efter antingen a wlan0, ath0, eller wifi0 - vilket betyder att det finns ett trådlöst kort.

Sedan försöker vi lägga in det här kortet “övervakningsläge”. Det betyder att istället för att försöka ansluta sig till ett enda nätverk och ignorera allt annat som inte är avsett för sig själv, kommer det istället att spela in allt vi säger det till - att få tag i allt som möjligt kan se. Typ:

airmon-ng starta wlan0

Om allt går bra bör du se något som säger: övervakningsläge aktiverat på mon0. Det betyder att det lyckades lyckas växla enheten till övervakningsläge.

Låt oss nu skanna airwavesna för att räkna ut lite mer information om våra wifi-nätverk. Typ:

airodump-ng mon0

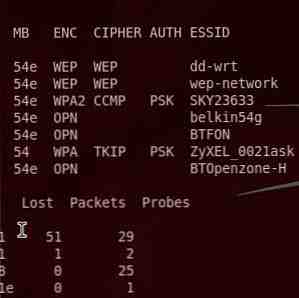

Detta kommando kommer att ge dig en skärm full av information om varje trådlöst nätverk och varje klient som är ansluten till dem.

Hitta ditt WiFi-nätverk i listan och kopiera det långa hexadecimala numret från kolumnen märkt BSSID (det här är faktiskt den aktuella routerns fysiska MAC-adress). I det här fallet heter mitt nätverk wep-nätverk, och jag kan se från säkerhetskolumnen att den har säkrats med WEP. Nästa steg är att fokusera wifi-kortet för att bara lyssna på paket som rör det här nätverket och låsa det till rätt kanal (som det ses i CH kolumn) - som standard skannar den faktiskt varje kanal, så du ser bara en liten procentandel av den trafik du vill ha. Vi kan låsa ner det genom att först kopiera BSSID och sedan trycka CTRL-C för att avsluta det aktuella kommandot och skriva följande:

airodump-ng -c-w

till exempel för nätverket med BSSID av 22: 22: 22: 22: 22: 22 på kanal 11, spara till en fil som heter “crackme”, Jag skulle skriva detta:

airodump-ng-c 11 -w crackme -bssid 22: 22: 22: 22: 22: 22 mon0

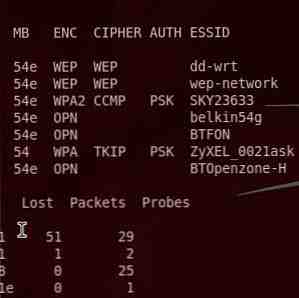

När du har gjort det visas samma skärm igen, men den här gången kommer det faktiskt att spela in datapaketet i en fil och det kommer att vara låst in i ditt målnätverk (så att du inte ser några orelaterade klienter).

Två saker jag vill att du ska ta märke till här - först är den nedre halvan av skärmen som visar anslutna kunder. Du måste ha minst en person ansluten till nätverket för att detta skall fungera. För det andra är kolumnen märkt #Data på den övre halvan. Det här är hur många användbara paket av data vi hittills har tagit. Med lycka till det ska stiga - om än långsamt. Jag berättar nu att vi behöver cirka 5000 - 25 000 för att kunna spricka lösenordet. Oroa dig inte om det stiger verkligen långsamt men det här kommandot kommer med våld att injicera en massa datapaket tills vi har tillräckligt.

Öppna en ny terminalflik genom att trycka på SHIFT-CTRL-T och ange följande kommando, ersätt vid behov. Klientadressadressen visas på fliken airodump, i den nedre halvan där det står STATION. Kopiera och klistra in den på rätt plats i kommandot:

aireplay-ng --arpreplay -b-h mon0

Till exempel

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Efter ungefär en minut eller så bör du börja se hur många datapaket som rapporteras i airodump-fönstret stiger dramatiskt beroende på hur bra din anslutning till nätverket är.

När antalet insamlade paket har nått cirka 5000, är vi redo att börja spricka dessa paket. Öppna ännu ett nytt konsolfönster och skriv:

aircrack-ng -z-b

Utdatafilen är den som du angav tidigare när vi nekade ner airodump-verktyget till ett visst nätverk. I mitt exempel använde jag namnet “crackme”. Glöm inte att lägga till en “*.keps” till slutet av ditt valda filnamn. I mitt fall skulle det vara:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Om du har tillräckligt med paket, kommer skärmen att berätta nyckeln inom några sekunder. Om inte, kommer det att vänta tills det finns ytterligare 5000 paket att arbeta med, försök sedan igen. Nu kan du göra kaffe. I mitt fall hittade det lösenordet omedelbart med 35.000 paket - hela processen tog cirka 3 minuter.

Om det ger dig ett lösenord i hexadecimal form, som 34: F2: A3: D4: E4 , Ta bara ut teckensnittet och skriv in lösenordet som en sträng av siffror och bokstäver, i det här fallet 34f2a3d4e4 . Det är allt - det är hur lätt det är att hacka en WEP-säkrad nätverk.

Slutsats

Jag hoppas du håller med - vänner låter inte vänner använda WEP! Det finns ingen ursäkt för att du använder WEP idag och om din router verkligen inte stöder någon annan form av säkerhet, kan du antingen köpa en ny eller kontakta din Internetleverantör snabbt för att ge dig en gratis ersättare. Aibek visade faktiskt dig hur du ändrar din trådlösa säkerhet tillbaka 2008 Hur man säkrar din trådlösa nätverksanslutning Hur man säkrar din trådlösa nätverksanslutning Läs mer! Tyvärr fungerar Nintendo DS-enheter bara med WEP-nätverk, så det är kanske dags att byta ditt bärbara spel till iPhone.

Om du fortfarande inte är övertygad kommer nästa gång jag visar dig några av de förvirrande sakerna en hacker kan göra när de har fått tillgång till ditt nätverk - tänk på att stjäla alla dina lösenord och se allt du bläddrar på Internet!